¿Eres de los que protege el smartphone o la tablet? La mitad no

¿Eres de los que no se separa de su amada tableta o smartphone último modelo ni para dormir? Así no lo perderás, pero si no proteges por dentro tus dispositivos móviles puedes perder lo que más quieres… ¿Motivos? El 30 % de los usuarios de redes sociales comparte sus contraseñas con otros usuarios y un 38 % contacta con gente que no conoce, si bien el 54 % de los adultos utiliza redes wifi públicas o inseguras y el 26 % accede a sus cuentas bancarias a través de ellas. Según un informe de Norton, aunque el número de adultos que han sufrido los efectos del cibercrimen en sus dispositivos ha disminuido, el coste medio por víctima ha aumentado en un 50 %.

Contenido de la información:

- Falta de seguridad en tabletas o smartphones

- Gadgets tecnológicos y tabletas, los regalos estrella para Reyes

- Cómo usar el smartphone o la tableta de forma segura en vacaciones

- Mucho sentido común y otros 9 consejos sencillos para proteger tu smartphone y tableta estas vacaciones

- Cómo proteger tu tableta o smartphone, recomendaciones para mejorar el rendimiento

- El iPad es el nuevo centro de atención de los ciberdelincuentes: cómo protegerlo

- Apps para iPhone e iPad como wifi Finder transmite las contraseñas sin cifrar

- El iPad es utilizado por un ‘fakeav’

- No es trabajo, quieren entrar en tu iPad o iPhone

- Medidas de seguridad para usuarios de smartphones y tabletas

“Hoy en día los cibercriminales emplean ataques cada vez más sofisticados, como el ransomware o el spear-phishing, que les permiten conseguir con cada ataque más dinero que nunca”, ha explicado Roberto Testa, Consumer Marketing Manager de Norton by Symentec. “El 49 % de los usuarios utilizan sus dispositivos móviles tanto para trabajar como para jugar, por lo que se deduce que hay muchos nuevos riesgos para las empresas, puesto que los cibercriminales tienen la posibilidad de acceder a información aún más valiosa”.

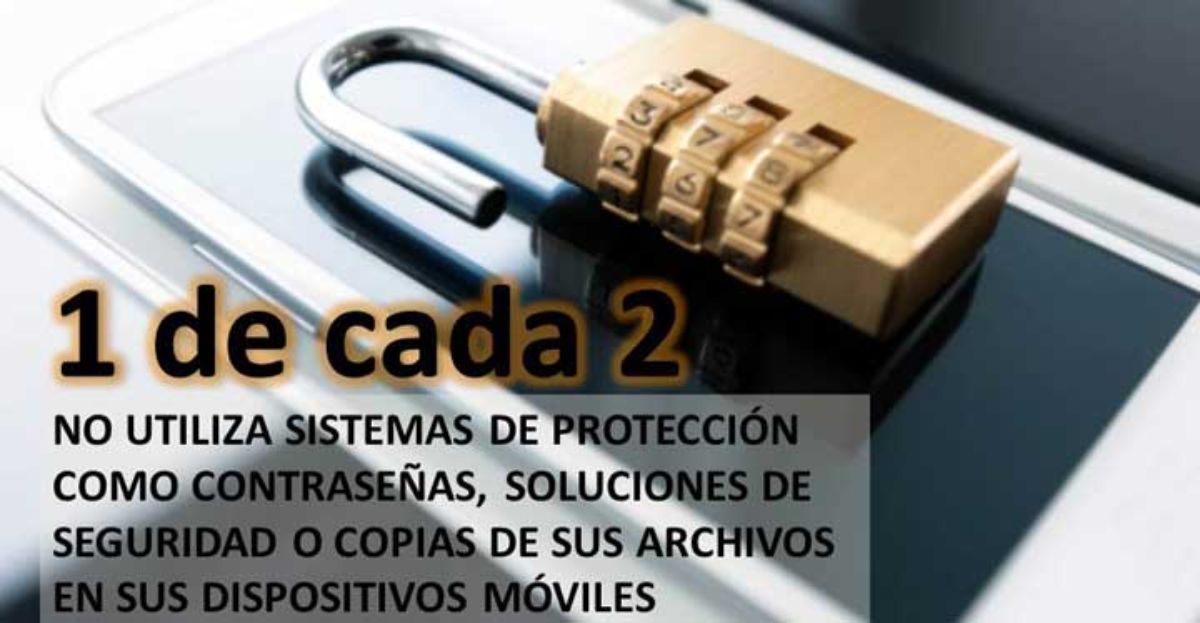

Falta de seguridad en tabletas o smartphones

El 44 % de los usuarios de smartphone y tableta no cumple con precauciones básicas como el uso de contraseñas, la instalación de soluciones de seguridad o la creación de copias de sus archivos. Este tipo de descuidos pone al usuario y a su identidad online en riesgo.

“Si esto fuera un examen, los usuarios de dispositivos móviles lo suspenderían”, asegura Roberto Testa. “Mientras que los consumidores sí protegen sus ordenadores, hay un falta general de conciencia a la hora de hacer lo mismo con su smartphone y tableta. Es como si tuvieran sistemas de alarmas de seguridad en sus casas, pero dejaran sus coches abiertos y con las ventanillas bajadas”.

Gadgets tecnológicos y tabletas, los regalos estrella para Reyes

¿Tienes que comprar el regalo perfecto y no sabes qué elegir? Un estudio realizado por Microsoft revela que los dispositivos tecnológicos son el regalo más deseado de este año, siendo las tabletas las más buscadas. La gran variedad de máquinas disponibles, como ordenadores, tabletas, portátiles, PCs tradicionales o “phablets” y smartphones permiten que cada persona encuentre un dispositivo que se adapte a las necesidades y gustos de la persona a la que quieren sorprender.

El estudio, en el que han participado más de 7.500 europeos, informa que más de tres cuartos de los encuestados, el 78 %, afirman que los dispositivos tecnológicos están en sus listas de regalos deseados.

Buscar información de regalos en Internet

A la hora de buscar información y orientarse, el 44 %, casi la mitad, recurre a la búsqueda de información online. El 36 % prefiere consultar al personal de las tiendas de tecnología y un 33 % pide opinión al amigo o familiar experto en tecnología antes de realizar la compra. Mientras, los españoles preferimos consultar a los dependientes de la tienda, que se convierte en la primera opción para el 48 % de los encuestados.

“El mercado ofrece una amplia gama de dispositivos innovadores y en su mayoría táctiles con Windows 8, que ofrecen desde la comodidad y la movilidad de una tableta, a los híbridos, los delgados Ultrabooks y los equipos todo en uno. Gracias a esta oferta, siempre hay un dispositivo que se adapta perfectamente a cada uno de nosotros, a nuestras necesidades y presupuestos. A veces, el gran número de equipos disponibles hace que necesitemos ayuda para elegir el dispositivo adecuado como regalo. El mejor consejo, es pensar en la persona a la que queremos regalar el dispositivo, en cuáles son sus aficiones y qué uso hará del mismo”, comenta Fernando Calvo, director de la División de Windows y Surface en España.

Hombres y mujeres quieren tecnología

Tanto hombres como mujeres desean estas navidades un dispositivo de última generación. Así lo han declarado el 54 % de los hombres encuestados, frente al 38 % de las mujeres, quienes saben perfectamente qué dispositivo les gustaría que le regalaran. En España, la tendencia es diferente, mientras el 41 % de los hombres contestaron haber pedido como regalo algún dispositivo de tecnología, sólo el 20 % de mujeres consideran la tecnología el regalo idóneo. La mitad de los hombres (52 %) prefiere buscar información por su cuenta para comprar regalos, mientras que el 40 % de las mujeres prefiere buscar consejo y orientación del personal de la tienda.

Cómo usar el smartphone o la tableta de forma segura en vacaciones

¿Cuáles son las medidas de seguridad básicas para utilizar un smartphone? Incorporar contraseñas complejas de desbloqueo, ser prudente con los comentarios en Facebook sobre nuestra localización y evitar el uso de wi-fis públicas, sobre todo en verano durante las vacaciones, para evitar el acceso a nuestros datos o robo de contraseñas. Además, hay que tener cuidado con las aplicaciones que se descarguen sobre información turística de una zona, por ejemplo, por si no son apps oficiales y pudieran solicitar permisos abusivos como el envío de SMS.

Llega el verano y con él el uso del smartphone se intensifica más, si cabe, para tener acceso al email desde cualquier sitio, utilizar Internet, hacer fotografías y subirlas a Redes Sociales, por ejemplo. Por este motivo, desde S2 Grupo aconsejan incrementar las medidas de seguridad de este tipo de teléfonos móviles y ser especialmente cautelosos con algunos aspectos como la descarga de apps turísticas o el uso de wi-fis públicos, para evitar posibles peligros tecnológicos como el robo de nuestras contraseñas o que terceros tengan acceso a nuestros dispositivos y a la información personal que contiene.

Esta compañía, especializada en ciberseguridad, destaca los siguientes consejos como claves fundamentales para proteger adecuadamente nuestro smartphone en vacaciones:

No pierdas nunca de vista tu dispositivo

Ya estemos en una terraza, en un bar, en un aeropuerto o en una playa, hay que tener siempre controlado el smartphone o tableta. Un posible ladrón estará más interesado en el dispositivo que en lo que contiene, pero podrá tener acceso a todo y controlar las cuentas en Redes Sociales, fotografías y cualquier otra información relevante.

Mejora la seguridad de tu dispositivo

Como no se puede evitar al 100 % que se produzca un robo, es recomendable instalar medidas de protección para evitar que ante un robo el ladrón pueda acceder a los datos y poder facilitar su recuperación. Por ejemplo, se puede utilizar una clave de desbloqueo compleja. Cualquier dispositivo tiene estas capacidades y aunque habitualmente no se usen, las vacaciones son un buen momento para hacerlo. Además, es aconsejable instalar una aplicación que facilite recuperarlo en caso de robo o pérdida. La mayoría de fabricantes disponen de este tipo de aplicaciones que permiten, además de localizarlo, borrar los datos remotamente y hacer otras muchas acciones.

No instales cualquier cosa

Es posible que, por ejemplo, algunos de los sitios que visitemos en verano tengan aplicaciones para smartphone con información turística de la zona. Es importante estar atento porque a veces esas apps no son oficiales sino que han sido desarrolladas por terceros e incorporan publicidad o requieren la descarga de terceras aplicaciones. Antes de instalarla, hay que revisar los permisos y vigilar los que pueden ser sospechosos como el envío de mensajes SMS.

Evita las wi-fis públicas

Incluso aunque tengan clave. Una tentación para ahorrar el gasto de megas es utilizar la conexión wi-fi de hoteles, cafeterías, restaurantes, etc. Sin embargo, eso puede exponer nuestras comunicaciones a terceros malintencionados porque los dispositivos de estos lugares públicos pueden estar controlados por delincuentes sin ser ellos conscientes.

Cuidado con lo que publicas en las Redes Sociales

Con este aspecto, hay que utilizar el sentido común y ser respetuoso a la hora de publicar fotos, por ejemplo, y hacerlo sólo con el permiso de las personas que salgan en ellas y evitar su publicación en el caso de que aparezcan menores.

No avises de tus vacaciones en las Redes Sociales

Y cuidado con el geoposicionamiento. Comentar en Facebook o Twitter que estamos de vacaciones visitando otro país o ciudad, hacer check-in de Forusquare o publicar fotos geoposicionadas son a priori acciones “inocentes” que pueden conllevar graves peligros como dar la información necesaria a posibles delincuentes de que nuestra casa está vacía. Si anteriormente difundimos fotos en casa con localización tendrán perfectamente ubicado un posible escenario donde robar con tranquilidad.

Mucho sentido común y otros 9 consejos sencillos para proteger tu smartphone y tableta estas vacaciones

En vacaciones, debes proteger más que nunca tus dispositivos móviles y teléfonos móviles además de cuidar los mensajes que dejas en las redes sociales. Porque utilizar la Wi-fi de un hotel o restaurante, informar en la red que estamos de vacaciones, acceder a nuestro email desde un ordenador público o geolocalizar una foto en la ciudad donde hacemos turismo, son acciones muy frecuentes que pueden poner en jaque la seguridad de nuestras cuentas digitales y de nuestros smartphones, tabletas o portátiles. ¡Precaución! A continuación te ofrecemos 10 consejos fáciles de seguir.

En vacaciones, debes proteger más que nunca tus dispositivos móviles y teléfonos móviles además de cuidar los mensajes que dejas en las redes sociales. Porque utilizar la Wi-fi de un hotel o restaurante, informar en la red que estamos de vacaciones, acceder a nuestro email desde un ordenador público o geolocalizar una foto en la ciudad donde hacemos turismo, son acciones muy frecuentes que pueden poner en jaque la seguridad de nuestras cuentas digitales y de nuestros smartphones, tabletas o portátiles. ¡Precaución! A continuación te ofrecemos 10 consejos fáciles de seguir.

Cada vez es más frecuente que en vacaciones la gente viaje con alguno de sus dispositivos tecnológicos encima (tablets, netbook, Smartphone,…) y se conecte de vez en cuando para compartir fotos disfrutando de momentos de relax, haciendo check-in en diferentes lugares o comentando lo bien que se está unos días fuera de casa y, todo ello, utilizando wi-fi pública (de restaurantes, hoteles, etc.) para que estar en red no suponga un dispendio considerable, especialmente si estás en el extranjero.

Estas acciones tan comunes entrañan peligros considerables para la seguridad de nuestros dispositivos tecnológicos, Redes Sociales o acciones on-line. Por este motivo, tras consultar a expertos de la empresa valenciana S2 Grupo, destacan las siguientes recomendaciones de seguridad básicas para no tener sobresaltos “tecnológicos” en vacaciones.

Decálogo de consejos

1- Utiliza un antivirus actualizadoComo los virus no se van de vacaciones, antes de salir de viaje tenemos que asegurarnos que todos los dispositivos tienen su antivirus actualizado.

2- Haz una copia de seguridad de toda la información

Por desgracia para nuestros dispositivos, el verano también es la época del año en la que estamos más distraídos, y es posible que nos olvidemos un dispositivo en la playa o que nos lo roben. Por esto, es muy importante tener una copia de seguridad que poder recuperar en caso de robo o pérdida de nuestro portátil, tableta, Smartphone, etc.

3- Cifra toda la información relevante

En el caso que hayamos tenido mala suerte y nos roben un dispositivo móvil, la única protección que nos queda para garantizar nuestra confidencialidad es haber cifrado toda la información posible para evitar que la persona que se encuentre con nuestro dispositivo pueda recuperarla y utilizarla.

4- Recuperación de dispositivos

Otro medida que nos puede salvar las vacaciones es tener instalado un software para recuperación de dispositivos perdidos. Actualmente, hay programas de este tipo para todas las plataformas y sistemas operativos, así que no hay excusa para ponérselo difícil a los ladrones y tener una opción de recuperar el dispositivo perdido.

5- No uses ordenadores desconocidos

Las personas que prefieren dejar el móvil y el portátil en casa y “desconectar” literalmente del trabajo, es recomendable que NO caigan en la tentación de usar ordenadores públicos en hoteles, restaurantes, etc. No se puede garantizar que las acciones que se realicen desde estos equipos no estén siendo monitorizadas, controladas, por lo que es recomendable no enviar correos electrónicos o hacer transacciones bancarias para evitar que roben las contraseñas.

6- Cambia las contraseñas

Si no hemos podido “evitar” acceder a redes sociales, a la cuenta del banco o al correo del trabajo, es obligatorio cambiar las claves utilizadas lo antes posible para evitar que usen nuestras contraseñas si las han capturado. Evita los errores más comunes en cuanto a las contraseñas.

7- Evita las Wi-fis públicas

Es muy bonito poder tomarse una bebida refrescante en una terraza mientras chateamos con amigos, pero también es peligroso. Muchas de las redes inalámbricas que los establecimientos ponen a disposición de los clientes no garantizan la seguridad suficiente para navegar con total tranquilidad. Cuando naveguemos en una Wi-fi pública es importante recordar que todo lo que hacemos podría estar siendo visto por otra persona.

8- No avises de tus vacaciones en las redes sociales

Todos recordaremos los consejos que nos da la policía para las vacaciones: ventanas medio cerradas, que alguien nos recoja el correo… Estas medidas están orientadas a que los ladrones no sepan que hay una casa vacía y de nada sirven si luego actualizamos nuestras cuentas de las Redes Sociales diciendo que vamos a estar de vacaciones desde el 1 al 15 de agosto.

9- Cuidado con el geoposicionamiento

Aunque hayas sido precavido y no hayas publicado que estás de vacaciones en la otra punta del mundo, si publicas una foto al lado del Empire State no va a ser muy difícil saber donde estás. Pero esto no queda solo ahí. Si no se desactiva el geoposicionamiento de la cámara de fotos, estamos adjuntando nuestra posición exacta a la foto, por lo que cualquiera puede saber dónde nos encontramos en un momento determinad y actuar en consecuencia.

10- Sentido común

Por último, es fundamental utilizar el sentido común. Tenemos que recordar que las vacaciones son la época del año en la que tenemos menos margen de reacción ante problemas (estamos fuera de nuestra casa, muchas veces en otro país, no disponemos de teléfono o Internet, etc.), por lo que hay que extremar las precauciones. Por eso, vale la pena evitar las acciones anteriormente enumeradas, antes de que nos roben las contraseñas y acarrear con sus consecuencias

Cómo proteger tu tableta o smartphone, recomendaciones para mejorar el rendimiento

Limpieza de primavera!!! Aún estás a tiempo antes del verano de cumplir con esta tradición que ya debes realizar también en tu tableta o smartphone, no sólo en el ordenador. Roberto Testa, Consumer Iberia Marketing Manager de la empresa de seguridad Norton by Symantec nos asegura que los usuarios “notarán una gran mejora en el rendimiento de sus smartphones y tabletas después de poner en práctica diversas técnicas”. A continuación recogemos una serie de recomendaciones para mejorar el rendimiento de nuestros dispositivos móviles:

Hacer copias de seguridad: Antes de comenzar con la limpieza de primavera es imprescindible hacer una copia de seguridad de todos los archivos importantes. Esto incluye desde mensajes personales a direcciones de correo, fotografías y aplicaciones. A nadie le gustaría perder su valiosa información personal durante la limpieza de primavera.

Utilizar contraseñas de protección: Es una medida realmente sencilla y sin embargo y según el Informe sobre Cibercrimen de Norton 2012, solo un tercio de los usuarios europeos utilizan una contraseña para proteger sus terminales. Si nadie dejaría la puerta de su casa abierta, ¿por qué dejar sus tabletas y smartphones desprotegidos?

Eliminar aplicaciones antiguas: Descargar nuevos widgets y aplicaciones puede ser algo tan sencillo como hacer click. Y por eso es necesario dedicar un tiempo a eliminar todas aquellas aplicaciones que ya no se utilizan, para evitar que colapsen la pantalla del terminal y poder recuperar espacio libre. Además, es una forma excelente de mantener la protección al reducir el número de aplicaciones que almacenan información sensible como el número de la tarjeta de crédito o la dirección del usuario o aquellas que simplemente se limitan a publicar anuncios. Por eso Norton cuenta con una útil aplicación gratuita, Norton Sport, que permite analizar qué aplicaciones son foco de “malware” y a cuánta información del teléfono pueden acceder.

Actualizar el software: Muchos usuarios rechazan con frecuencia las actualizaciones de software por considerar que pueden tardar demasiado en cargar, pero la realidad es que son importantes para mejorar el rendimiento de los tabletas y smartphones y para dar solución a posibles fallos de seguridad. Esto también incluye a la actualización de las aplicaciones, que puede evitar problemas de funcionamiento.

Proteger los archivos: El Informe sobre Cibercrimen de Norton 2012 revela que 6 de cada 10 usuarios consultan y almacenan información sensible en sus dispositivos móviles, tanto a través de aplicaciones como online. Es importante utilizar distintas contraseñas para proteger cada cuenta, de modo que si el terminal cae en manos de un cibercriminal, le sea más complicado acceder a los contenidos. Por estas razones, Norton recomienda a los usuarios que descarguen y utilicen la aplicación gratuita Norton Identity Safe, que almacena de forma segura todas las contraseñas.

Poner en práctica los mensajes clave: No es difícil ponerse sentimental ante determinados mensajes, imágenes y correos, ¿pero cuántos de ellos necesitamos guardar en nuestros terminales? Muchos smartphones pueden sincronizarse a diario con el proveedor de correo para almacenar una copia de todos los emails recibidos y enviados. Al eliminar estos contenidos del Smartphone se estará ganando espacio y se disfrutará de un rendimiento mucho más rápido.

Contar con herramientas de seguridad móvil: Uno de cada 10 usuarios de dispositivos móviles en Europa ha sido víctima del cibercrimen y se espera que esta situación siga aumentando a lo largo de 2013. Mucha gente piensa que su tableta o Smartphone es inmune a los virus y las amenazas online, pero sobra decir que éste no es el caso. Desde Norton aconsejan a los usuarios que descarguen cuanto antes una herramienta de protección como Norton Mobile Security o Norton Tablet Security, que les permita salvaguardar la información sensible alojada en sus dispositivos, protegerlos de forma remota en caso de pérdida o robo y detener cualquier aplicación o conexión que pueda ocasionar un riesgo para la seguridad.

Revisar las aplicaciones que están siempre activas: Servicios como la conexión Wi-fi, el Bluetooth o el GPS suelen estar siempre en ejecución, lo que implica un elevado consumo de la potencia del procesador, de memoria y de batería. Por este motivo es recomendable apagar el GPS o el Wi-fi cuando no se está consultando mapas o utilizando la conexión a internet. De este modo se aumentará la duración de la batería y se tendrá más memoria libre para otros procesos y aplicaciones.

El iPad es el nuevo centro de atención de los ciberdelincuentes: cómo protegerlo

El mercado de los iPad es un sector que está en el punto de mira de los ciberdelincuentes por su imparable crecimiento y sus previsiones de ventas de cara a los próximos tres años, periodo en el que la compañía estima que venderá 115 millones de unidades de esta tecnología. Como consecuencia de esto, las mafias existentes han ampliado sus horizontes de actuación y han incluido este ‘goloso dispositivo’ entre sus objetivos. ¿Cómo pueden los usuarios luchar contra el fraude en su iPad?

La compañía de seguridad digital S21sec presenta su primer ‘Informe Especial sobre Seguridad en iPad’. El estudio incluye los datos recogidos por la unidad S21sec e-crime a lo largo de 2010 y pretende constituir una radiografía que refleje la situación de seguridad actual de este tipo de dispositivos que ha incrementado sus ventas de manera vertiginosa el pasado año con más 15 millones de unidades vendidas. El documento refleja las amenazas a las que se enfrentan, así como las medidas y recomendaciones existentes frente a los riesgos habituales ya que el terminal de Apple se ha convertido en el claro dominador del mercado con el 90 % de las ventas de ‘tablets’.

Nunca está de más seguir una serie de precauciones para evitar ser víctimas de este tipo de fraude:

-establecer una contraseña de desbloqueo.

-proteger nuestro dispositivo frente a pérdida o robo implementado la política de borrado remoto o borrado de datos tras 10 intentos de autenticación.

-no realizar ‘jailbreak’ en los dispositivos.

-mantener el sistema actualizado para evitar agujeros de seguridad.

-cuando se realicen copias de información o volcado de datos debemos asegurarnos de emplear las medidas que garanticen la confidencialidad y integridad de nuestra información.

-activar protocolos de cifrado de tráfico siempre que sea posible y conectarnos a la red desde puntos que sean de confianza.

-el iPad no está diseñado como un ordenador multiusuario, por lo tanto los documentos de trabajo estarán expuestos a los usuarios con los que compartamos nuestro tableta.

-corroborar que las aplicaciones instaladas en nuestro iPad llevan el certificado facilitado por Apple para garantizar que no han sido manipuladas.

Principales conclusiones del ‘Informe Especial sobre Seguridad en iPad’

-control del software instalado: Tanto el software instalado como la gestión de actualizaciones son cruciales a la hora de garantizar la seguridad de la información.

-habilita en tu iPad los mecanismos de seguridad para que tus datos y tus conexiones no puedan ser utilizados por usuarios ajenos.

-posibilidad de borrado remoto controlado.

-el uso cada vez más habitual de estos terminales va abriendo el mercado para que vayan apareciendo diversas soluciones comerciales orientadas a minimizar el impacto en materia de seguridad que puede suponer su uso no autorizado, su robo, y la información que contienen.

Apps para iPhone e iPad como wifi Finder transmite las contraseñas sin cifrar

Las contraseñas son la última, y a veces la única, medida de defensa contra los ciberdelincuentes. Un usuario medio sabe que no deben dejar sus contraseñas al alcance de todo el mundo, pero ¿qué pasa cuando son los propios desarrolladores de apps los que no protegen a los usuarios? El sistema operativo iOS, para dispositivos como el iPhone o el iPad, cuenta con un ramillete de apps que manipula esta información vital para los usuarios sin cifrar, transmitiendo las contraseñas en texto plano y permitiendo que cualquiera con unos mínimos conocimientos consiga la ‘llave’ a la privacidad de los usuarios. La empresa de seguridad BitDefender ha analizado con la herramienta Clueful algunas de las apps de iOS gratuitas más descargadas, partiendo de la premisa que las aplicaciones deben tratar con prudencia las credenciales, para descubrir cuáles no lo hacen así.

Las contraseñas son la última, y a veces la única, medida de defensa contra los ciberdelincuentes. Un usuario medio sabe que no deben dejar sus contraseñas al alcance de todo el mundo, pero ¿qué pasa cuando son los propios desarrolladores de apps los que no protegen a los usuarios? El sistema operativo iOS, para dispositivos como el iPhone o el iPad, cuenta con un ramillete de apps que manipula esta información vital para los usuarios sin cifrar, transmitiendo las contraseñas en texto plano y permitiendo que cualquiera con unos mínimos conocimientos consiga la ‘llave’ a la privacidad de los usuarios. La empresa de seguridad BitDefender ha analizado con la herramienta Clueful algunas de las apps de iOS gratuitas más descargadas, partiendo de la premisa que las aplicaciones deben tratar con prudencia las credenciales, para descubrir cuáles no lo hacen así.

Con 65.427 valoraciones de clientes hasta el momento y una nota de tres estrellas y media, se encuentra la aplicación wifi Finder de JiWire Inc, que transmite las contraseñas en texto plano. La aplicación, que permite a los usuarios encontrar redes wifi de libre acceso o pagando, no cifra de ninguna forma las contraseñas transmitidas, por lo que es fácil para alguien con unos conocimientos mínimos de spoofing poder echar un vistazo y descubrir las contraseñas. Bitdefender también ha analizado la app para iOS que ofrece la posibilidad de “realizar un seguimiento de sus gastos y finanzas personales en el momento” y que envía contraseñas en texto plano. La aplicación Texthog cuenta con la valoración de más de 1.526 clientes. Realizar una sincronización automática con una cuenta texthog.com podría ser arriesgado si lo haces sobre una red wifi, puesto que alguien podría estar vigilando las redes.

Otra aplicación para iOS, recomendada por varios medios, entre los que están: New York Times, Consumer Reports, Road & Track, Edmunds, CNet, entre otros, es iWecred de Vurgood Applications. Esta app es un asistente, que trabaja con las contraseñas en texto plano, y que ayuda a los usuarios que han tenido un accidente de tráfico a compilar un archivo PDF donde se explica lo sucedido, junto con imágenes del accidente para enviarlo directamente a la compañía aseguradora.

Contactos del teléfono

No solamente las contraseñas están en riesgo por los pobres métodos de cifrado, lo mismo pasa con los nombres de contacto y los números de teléfono, ya sean en texto o en formato MD5. El uso de encriptación MD5, aunque es seguro, todavía plantea problemas porque un buen número de líneas cifradas por MD5 pueden ser visibles, romperse el cifrado y de esta forma otros usuarios podrían conocer la contraseña codificada.

Según los resultados obtenidos con la herramienta Clueful, Glitter Draw Free de Indigo Penguin Limited es un ejemplo más de cómo los Unique Device Identifier (UDID) se consiguen sin el conocimiento ni consentimiento del usuario. El creador de esta app cuenta con otras 77 aplicaciones disponibles en la tienda de aplicaciones de Apple, algunas de las cuales también recogen los UDID de los usuarios. Aplicaciones como Tic Tac Glow, Squeak My Voice, Free Sounds Effects, Walkie Talkie Standard y muchas otras recogen sin permiso el UDID del usuario y lo cargan en un servidor remoto.

Con más de 9.994 valoraciones de clientes, la aplicación Melodis Vocie Dialer de SoundHound es una de las aplicaciones que utiliza los nombres de contacto de la agenda del usuario, con un cifrado básico. Aloha: Hang with friends! De VodkaCran Inc. Es una de las aplicaciones más apreciadas por los usuarios, puesto que les permite recibir notificaciones cada vez que un amigo está cerca. Los números de teléfono y nombres de contacto con los que trabaja la aplicación, no tienen una alta seguridad ya que la app lo hace de una forma poco segura y hacen que estas aplicaciones sean poco fiables.

Dentro de esta selección de aplicaciones analizadas con Clueful también está una app de lectura de noticias que trabaja igual que las mencionadas anteriormente y que tiene muy buena valoración por parte de los usuarios franceses, LOPJ de L´Orient-le Jour. Esta app tiene los mismos problemas de seguridad a la hora de utilizar los números de teléfono y los nombres de contacto. Algunas de las características que se incluyen en la app permiten a los usuarios mantenerse al día con las últimas noticias, al tiempo que ofrece disponibilidad sin conexión completa, una vez que todo se ha almacenado localmente.

Tomar las medidas adecuadas para cifrar las contraseñas, los nombres de contacto y los números de teléfono, son algunos de los pasos que deben tener en cuenta los desarrolladores de aplicaciones iOS, para los datos confidenciales de usuarios. Los riesgos que se pueden correr con estos datos no se debe ignorar, la privacidad iOS no se debe tomar a la ligera. Hay que tener una conciencia clara de que el acceso y la difusión de aplicaciones debe estar en el nivel más alto posible, puesto que el usuario utiliza los smartphones tanto en su vida personal como profesional.

El iPad es utilizado por un ‘fakeav’

Mucho antes de que el primer usuario pueda comprar un Apple iPad, el próximo lanzamiento de Apple, los cibercriminales ya se han lucrado con su popularidad. En el momento en que Apple anunció cuándo la nueva tecnología estaría disponible, esto se convirtió en uno de los temas más candentes en la web y los ciberdelincuentes no perdieron la oportunidad de explotarlo con antivirus falsos, también conocidos como fakeav. El falso antivirus proporcionaba un interface de usuario gráfico (GUI) con aspecto profesional como cebo para atraer a los usuarios y convencerles de que instalaran el software.

Con el objetivo de llegar a sus víctimas, los cibercriminales ahora están infectando los resultados del motor de búsquedas de los últimos y más populares términos de búsqueda. Asimismo, utilizan mensajes de spam personalizados que contienen URLs o archivos adjuntos maliciosos. Esto significa que la proliferación de los fakeav no cesa. A día de hoy, la Enciclopedia de Amenazas de Trend Micro cuenta con más de 2.000 registros relacionados con este malware. Según Paul Ferguson, Investigador de Amenazas de Trend Micro, cientos de nuevos dominios FAKEAV aparecen cada día. Los últimos identificados están relacionados con información sobre Apple iPad y una publicidad para la optimización del motor de búsqueda blackhat never-ending (SEO).

Esta estafa, donde se engaña a los usuarios induciéndoles a comprar un software antivirus no funcional para hacer frente a una infección ficticia, todavía está cosechando éxitos y los cibercriminales están agudizando las técnicas y siendo más innovadores para impulsar los fakeav entre los usuarios.

¿Cómo se presentaba el fakeav?

En este caso en particular, el falso antivirus proporcionaba un interface de usuario gráfico (GUI) con aspecto profesional como cebo para atraer a los usuarios y convencerles de que instalaran el software.

Cuando los usuarios elegían limpiar sus sistemas para eliminar dichas falsas infecciones, un troyano mostraba una página de publicidad, que también conducía a una web de phishing para que los usuarios pudieran realizar la compra del antivirus falso en cuestión.

Fakeav es solo el principio

No solo los usuarios infectados están potencialmente en peligro de ser víctimas de una estafa de fakeav, sino que también pueden convertirse directamente en autores de actividades fraudulentas y cibercrímenes al entrar a formar parte de una botnet. Esto se debe a que los traficantes de fakeav ahora subcontratan su propagación a redes robot con bases ya instaladas.

No solamente este movimiento ha permitido a los ciberdelincuentes que están detrás de los fakeav concentrarse en diseñar nuevas técnicas para amedrentar y modelos de pago por instalación, sino que también han preparado el camino para la creación de asociaciones con grupos de botnets como KOOBFACE y BREDOLAB.

No es trabajo, quieren entrar en tu iPad o iPhone

La necesidad de encontrar trabajo en tiempos de crisis y dos dispositivos punteros como el iPad y el iPhone son el nuevo gancho que los ciberdelincuentes están usando para engañar a los usuarios e infectar sus ordenadores, según informa BitDefender. El ataque comienza cuando los usuarios reciben un correo electrónico con un archivo PDF adjunto que se hace pasar por una Nota de Prensa. Para incitar al usuario a abrir ese archivo adjunto, en el correo se explica que en él se podrá encontrar información sobre una aplicación para el iPhone y el iPad que ayuda a encontrar trabajo en los Estados Unidos.

Pues bien, todo es parte de una estafa, porque si el usuario abre el archivo adjunto, lo que estará haciendo es poner en movimiento el proceso de infección, puesto que el archivo en realidad es un código malicioso diseñado para controlar la navegación del usuario por Internet y para abrir un puerto trasero del ordenador y permitir que un atacante remoto tome el control del mismo.

Sin embargo, para que el usuario no sospeche que algo raro está ocurriendo, este código malicioso está también diseñado para abrir un archivo PDF normal, así como para ejecutar una secuencia de comandos que limpiará el rastro dejado por el código malicioso en el sistema.

En este vídeo se puede ver todo el proceso de infección desde que llega el correo hasta que se abre el PDF que sirve para “ocultar” la infección al usuario:

Medidas de seguridad para usuarios de smartphones y tabletas

Una serie de aplicaciones se retiran del Android Market por maliciosas y un tiempo después regresan amparadas por un EULA (acuerdo de licencia que vincula al usuario en función de sus cláusulas) donde se detallan los permisos asociados y que pretende legitimar el comportamiento que en su momento motivó su salida del popular mercado de Google. Últimamente, se habla mucho de la seguridad de las aplicaciones que se descargan del sistema de Google, pero ¿cómo saber si las apps son maliciosas o legítimas? A continuación os dejamos una serie de consejos para evitar, en la medida de lo posible, que accedan a los datos sensibles de tu smartphone o tableta.

· Instala apps que procedan solo de fuentes de confianza. Mantente informado y lee los informes y comentarios de otros usuarios asociados a las apps que vayas a instalar.

· El Android Market muestra los permisos vinculados a cada aplicación. Valora si quieres o no aceptarlos.

· La aparición de mensajes inesperados y pop-ups en tu tableta o smartphone no deberían tomarse a la ligera. Pueden ser un síntoma claro de que el dispositivo esté infectado.

· Utiliza una solución antivirus para proteger tu smartphone o tableta, analizar las aplicaciones y chequear sus autorizaciones. Soluciones como G Data MobileSecurity para Android informan sobre estos permisos incluso después de su instalación.

Los motivos para mantener la guardia nos los recuerdan los expertos de G Data SecurityLabs, que han detectado el regreso al Android Market de varias aplicaciones desarrolladas por Typ3-studios que habían sido eliminadas por alojar código malicioso. Parece que ha bastado un ligero remozado estético y el añadido de un EULA (End User License Agreement, acuerdo de licencia que acepta el usuario del software) para que vuelvan a estar disponibles en el popular mercado de Google. Estas aplicaciones, todas aparentemente inocuas, roban datos personales y promocionan con anuncios otras apps del mismo desarrollador. La sola presencia de un EULA no debería ser suficiente para legitimar un comportamiento cuando menos sospechoso.

Las mencionadas apps maliciosas estuvieron oficialmente disponibles en el Android Market hasta que el pasado 4 de julio de 2011 un profesor de la Universidad de Carolina del Norte alertara de su presencia. Se trataba de programas muy sencillos y frecuentes que, por ejemplo, imitaban el sonido de una ruidosa bocina (“Airhorn”) o añadían al terminal la función de linterna (“Flahslight”). Es decir, a simple vista programas inocuos pero que, una vez instalados, completaban sus funciones con algunos “servicios añadidos” que, sin el consentimiento del usuario, enviaban información personal (datos de contacto, el número teléfono o el código IMEI -international Mobile Equipment Identity- que identifica cada terminal) a los servidores de Typ3-studios. Además, después de ser instaladas las aplicaciones empezaban a mostrar anuncios de otras aplicaciones del mismo desarrollador.

Relanzamiento con EULA(acuerdo de licencia de usuario final)

El 25 de agosto de 2011 los mismos desarrolladores volvieron a lanzar las mismas aplicaciones por segunda vez. Entre las novedades, unos ligeros retoques estéticos y un contrato EULA que describe las funciones del programa. A este documento se alude en el apartado “novedades” (“please, read the new Private Policy and Terms in the app menú”) y está lo suficientemente escondido como para que los potenciales usuarios no se percaten de la advertencia. En cualquier caso, es necesario descargar la aplicación para poder leer el mencionado acuerdo de licencia. Las “nuevas” apps mantienen las mismas funciones maliciosas aunque los desarrolladores han cambiado el cifrado de la transmisión de los datos (requisito para mantenerse en el en el GoogleMarket) de forma que la información enviada viaja ahora encriptada hasta sus destinatarios.

Estas aplicaciones están todavía disponibles en el AndroidMarket y ya han superado las 10.000 descargas cada una. Los usuarios de G Data MopbileSecurity están protegidos de esta amenaza, que es bloqueada y detectada como ‘Riskware’.

Los siete errores absurdos y peligrosos para tu privacidad que cometes en WhatsApp

Los siete errores absurdos y peligrosos para tu privacidad que cometes en WhatsApp

Así es Yope, la nueva red social que fusiona WhatsApp con Instragram y triunfa en Estados Unidos

Así es Yope, la nueva red social que fusiona WhatsApp con Instragram y triunfa en Estados Unidos

La aplicación de Google que permite ver la ubicación exacta de las personas en tiempo real

La aplicación de Google que permite ver la ubicación exacta de las personas en tiempo real

Así puedes abrir y arrancar tu coche con un Samsung Galaxy: lista de coches compatibles con la llave digital

Así puedes abrir y arrancar tu coche con un Samsung Galaxy: lista de coches compatibles con la llave digital

Tap to Cash: el nuevo Bizum que prepara Apple para sus usuarios

Tap to Cash: el nuevo Bizum que prepara Apple para sus usuarios

¿Qué iPhone comprar en 2024?

¿Qué iPhone comprar en 2024?

Los cuatro pasos para activar la nueva función de iPhone que protege tus datos bancarios de los ladrones

Los cuatro pasos para activar la nueva función de iPhone que protege tus datos bancarios de los ladrones

¿Cuándo sale a la venta el iPhone 15? Modelos, precio y características

¿Cuándo sale a la venta el iPhone 15? Modelos, precio y características